Security Groups

Làm quen với Security Groups

Security Groups là một công cụ vô cùng mạnh mẽ được tạo ra nhằm quản lý truy cập mạng tới những tài nguyên của AWS Cloud, đặc biệt là những EC2 instances qua đó thi hành việc bảo mật mạng ở tầng L3/4 những đối với EC2 interfaces.

Kiến thức cơ bản

Những điều cơ bản chúng ta nên biết khi tiến hành cấu hình:

- Mặc định sẽ có 2 loại quy định là inbound và outbound.

- Mặc định sẽ không có bất kỳ inbound rules nào cho phép truy cập ở chiều đi đến.

- Không thể tạo quy định với quy luật phủ nhận.

- Khi liên kết với một EC2 instance sẽ đóng vai trò là một

Host-based Firewall. - Một EC2 instance có thể được liên kết tối đa 5 Security Group.

- Không thể liên kết với một VPC hay VPC Subnet.

- Đối với một quy định, nguồn xuất phát có thể là:

- IP Address

- VPC Subnets CIDR

- Security Group ID

- Có thể liên kết nhiều EC2 instance.

Chúng ta có thể tham khảo thêm về Security Group Rules.

Nội dung

Khởi tạo Security Group

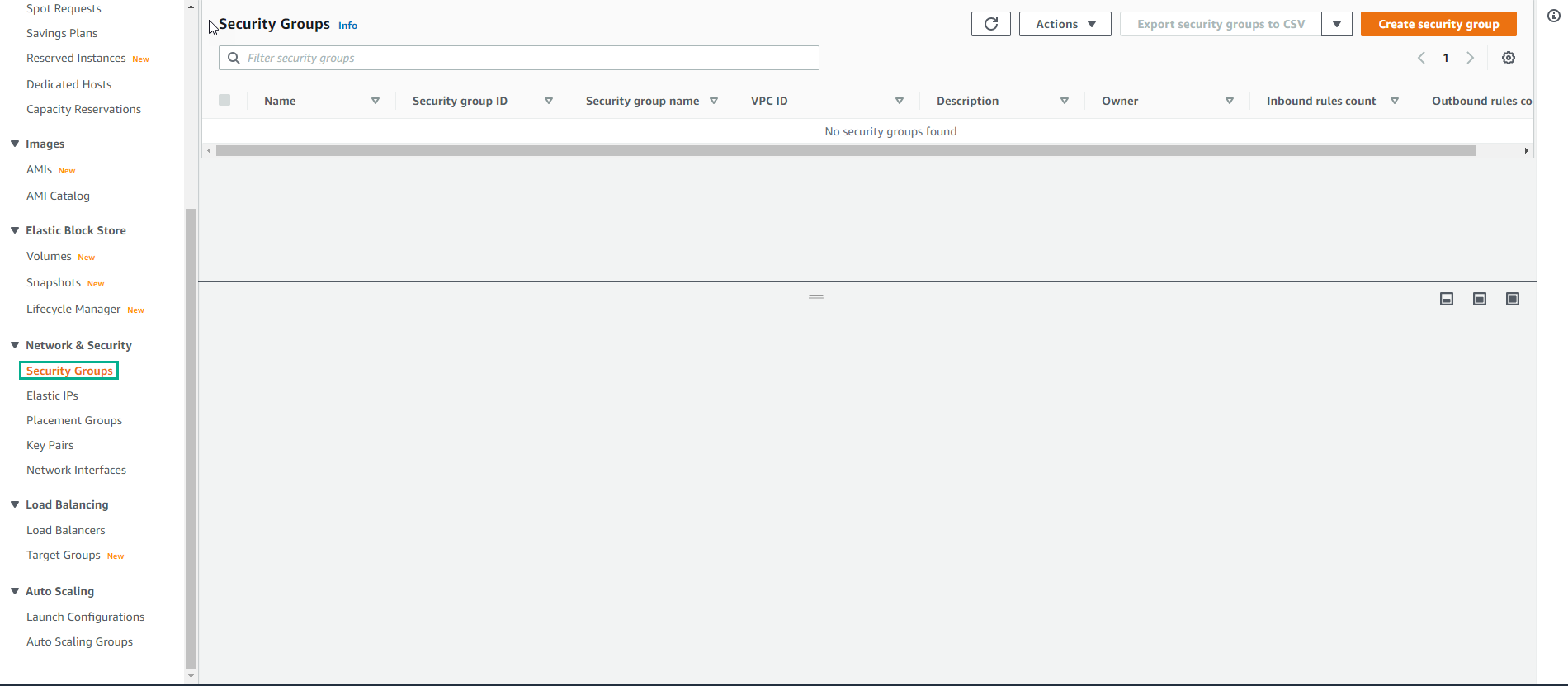

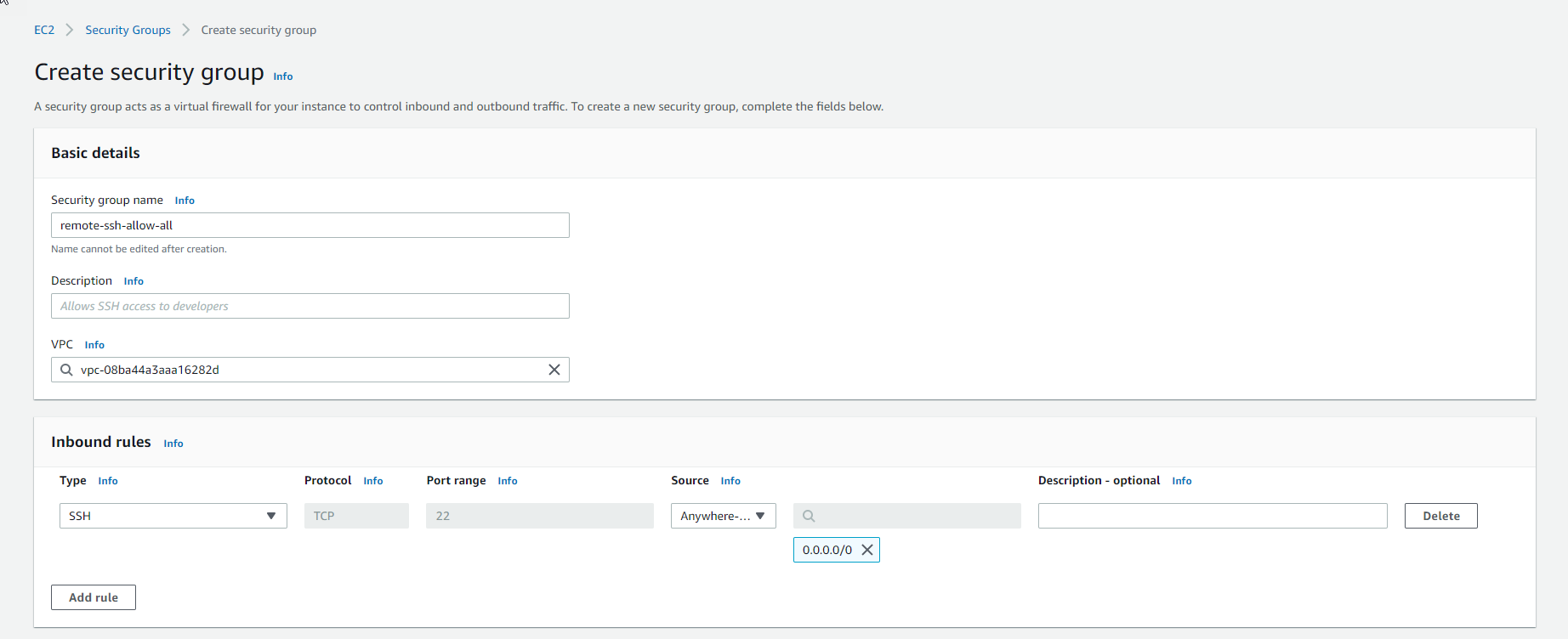

- Truy cập vào Amazon EC2 console.

- Ở thanh điều hướng bên tay trái, chọn Security Groups.

- Chọn nút

Create security group.

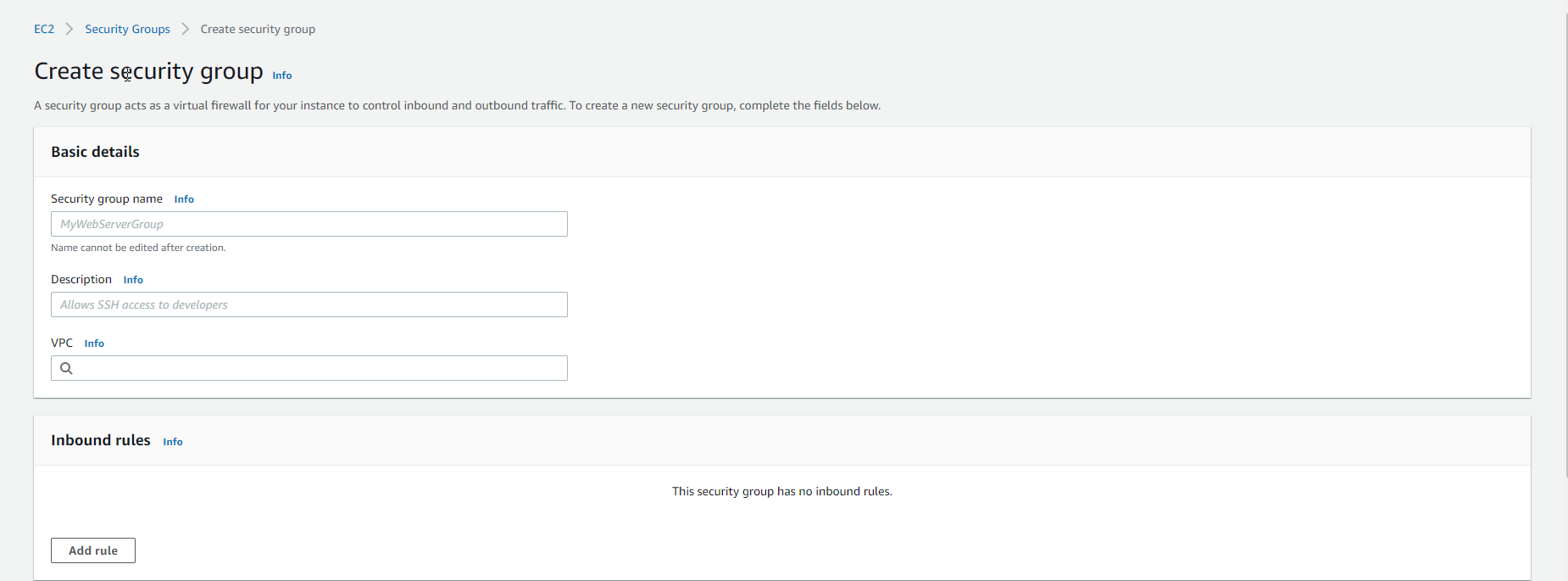

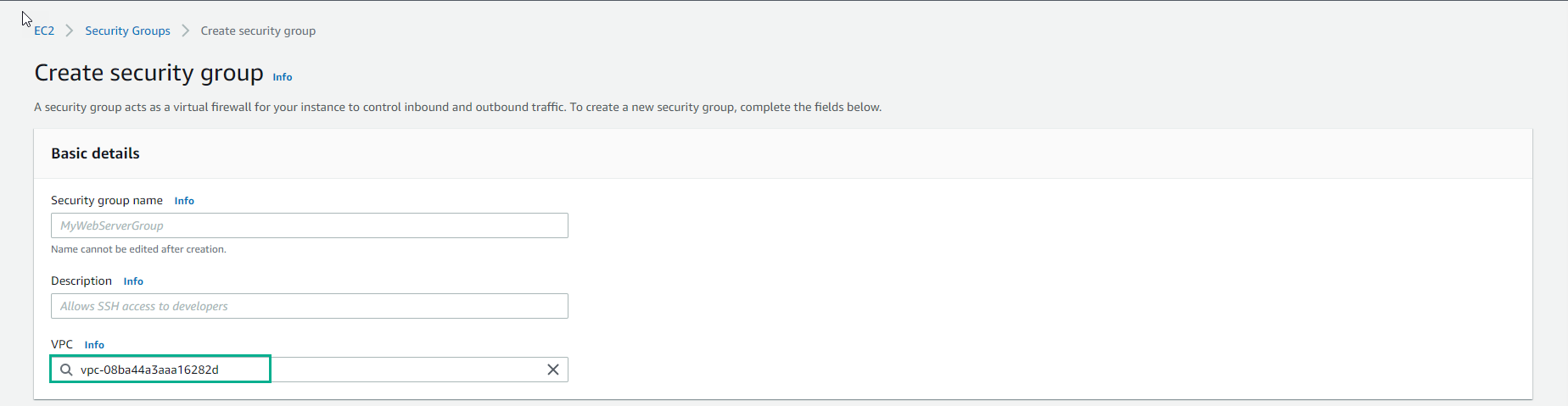

- Ở phần Basic details, chúng ta cần nhập tên, miêu tả và chọn VPC.

- Ở phần Inbound rules, nhấn nút

Add ruleđể tiến hành thêm như sau:

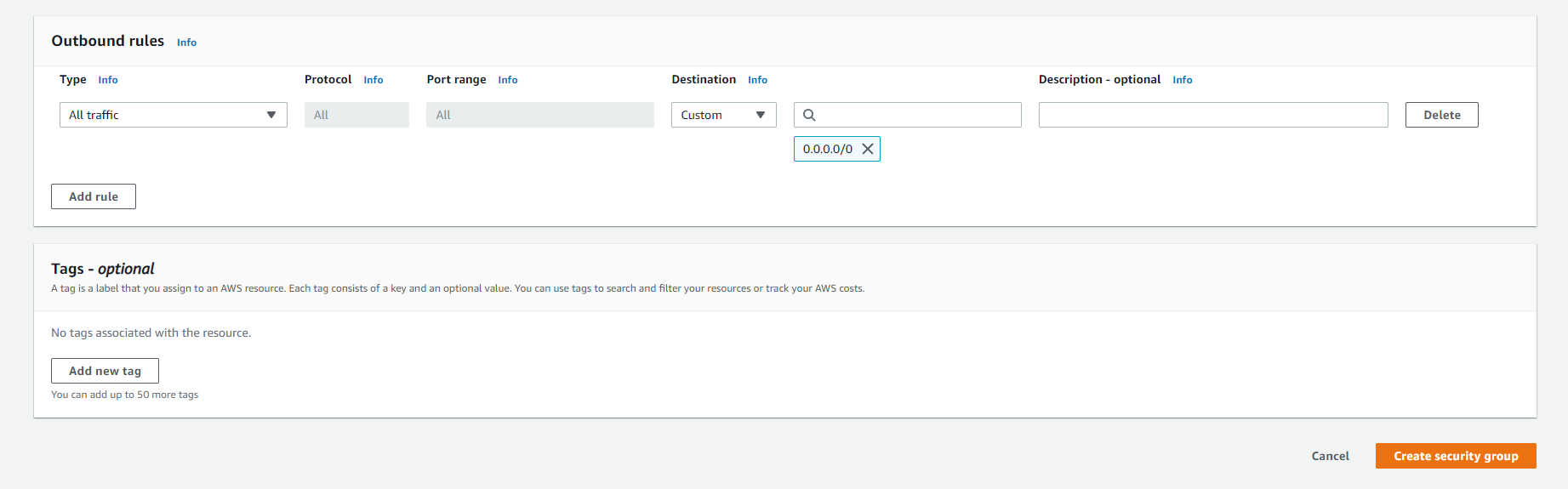

- Ở phần Onbound rules, chúng ta sẽ giữ mặc định.

- Ở phần Tags, nhấn nút

Add new tagđể thêm các Tags cụ thể. - Nhấn nút

Create security groupđể khởi tạo.

Ngoài ra, chúng ta có thể khởi tạo thông qua AWS CLI.

Best Practices

AWS đề xuất một số tiêu chuẩn khi chúng ta tiến hành sử dụng Security Groups. Việc đảm bảo các tiêu chuẩn này trong một hệ thống lớn cũng như nhiều môi trường trên AWS Cloud luôn luôn là thách thức, bởi quá trình triển khai ứng dụng mới ngày càng nhanh chóng và thường xuyên hơn.

- Xoá các security groups không được sử dụng

Nếu một lượng lớn không sử dụng security groups vẫn còn tồn tại, điều này có thể gây khó khăn cho các Administrators trong việc quản lý và tìm kiếm, quá trình cấu hình có thể dẫn tới lỗi bởi một số rule bị trùng lặp.

| Thành phần | Chi tiết |

|---|---|

| Tài nguyên AWS | Amazon EC2 security group |

| AWS Config Managed Rule | ec2-security-group-attached-to-eni |

| Tiêu chí trong PCI DSS | PCI.EC2.3 |

| Mức độ trong PCI DSS | LOW |

- Giới hạn chỉnh sửa

Việc chỉnh sửa Security Group là tối quan trọng, chỉ một sai lầm nhỏ có thể gây ra ảnh hưởng đến cả một hệ thống. Khi đó, chúng ta tiến hành giới hạn thông qua dịch vụ IAM và chỉ có một số IAM Roles được phép thực hiện các hoạt động chỉnh sửa.

| Thành phần | Chi tiết |

|---|---|

| Tài nguyên AWS | Amazon EC2 security group |

| AWS Config Managed Rule | iam-policy-no-statements-with-admin-access |

| Tiêu chí trong PCI DSS | PCI.IAM.3 |

| Mức độ trong PCI DSS | HIGH |

- Theo dõi sự tạo mới và xoá bỏ

Đây luôn luôn là một trong những tiêu chí cơ bản nhất nhằm theo dõi những hoạt động liên quan đến việc tạo mới hay xoá bỏ các Security Group.

| Thành phần | Chi tiết |

|---|---|

| Tài nguyên AWS | Amazon EC2 security group |

| AWS Config Managed Rule | N/A |

| Tiêu chí trong CIS Benchmark | 3.10 |

| Mức độ trong CIS Benchmark | LOW |

- Đừng bỏ quên việc giới hạn Outbound

Chúng ta nên luôn giới hạn truy cập ở mặt Outbound của một Security Group với những Subnets cụ thể.

| Thành phần | Chi tiết |

|---|---|

| Tài nguyên AWS | Amazon EC2 security group |

| AWS Config Managed Rule | vpc-default-security-group-closed |

| Tiêu chí trong PCI DSS | PCI.EC2.2 |

| Mức độ trong PCI DSS | MEDIUM |

- Giới hạn dãy các Inbound Ports được phép truy cập

Chỉ có những Ports cần thiết cho sự hoạt động của một ứng dụng mới được cân nhắc mở ở mặt Inbound của một Security Group. Với một lượng lớn Ports không cần thiết mà được mở ra, điều này có thể dẫn đến những lỗ hổng tiềm tàng và dễ dàng bị khai thác bởi những truy cập mang tính chất thăm dò cũng như tấn công.

| Thành phần | Chi tiết |

|---|---|

| Tài nguyên AWS | Amazon EC2 security group |

| AWS Config Managed Rule | restricted-ssh, restricted-common-ports |

| Tiêu chí trong CIS Benchmark | 4.1, 4.2 |

| Mức độ trong CIS Benchmark | HIGH |

| Tiêu chí trong PCI DSS | PCI.EC2.5 |

| Mức độ trong PCI DSS | HIGH |

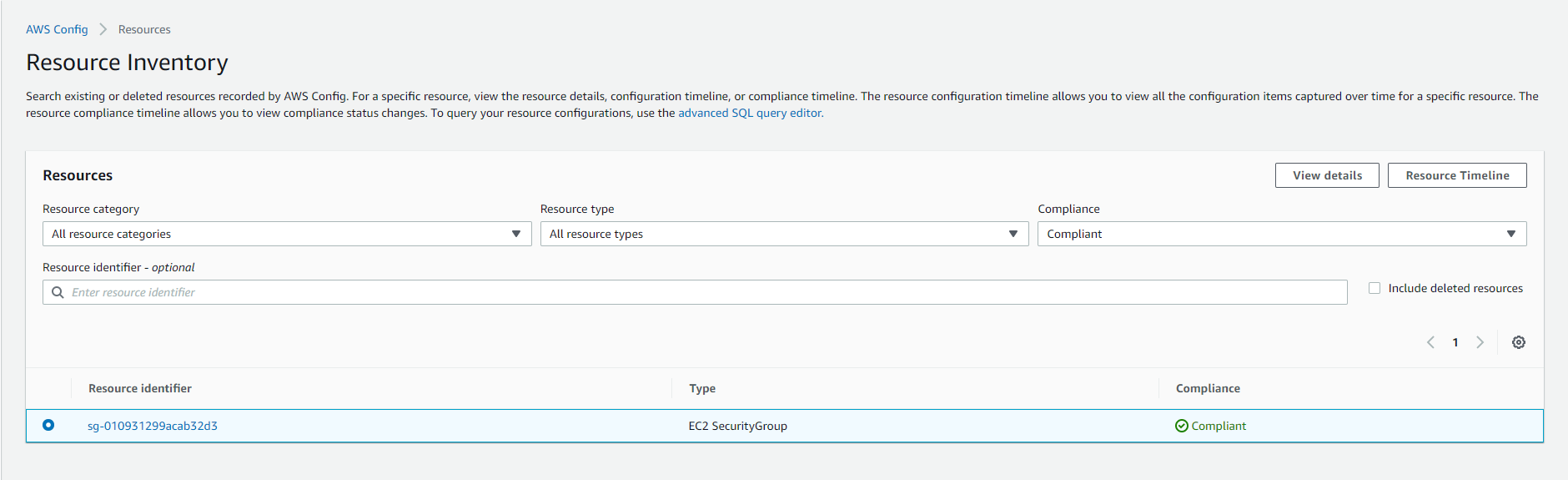

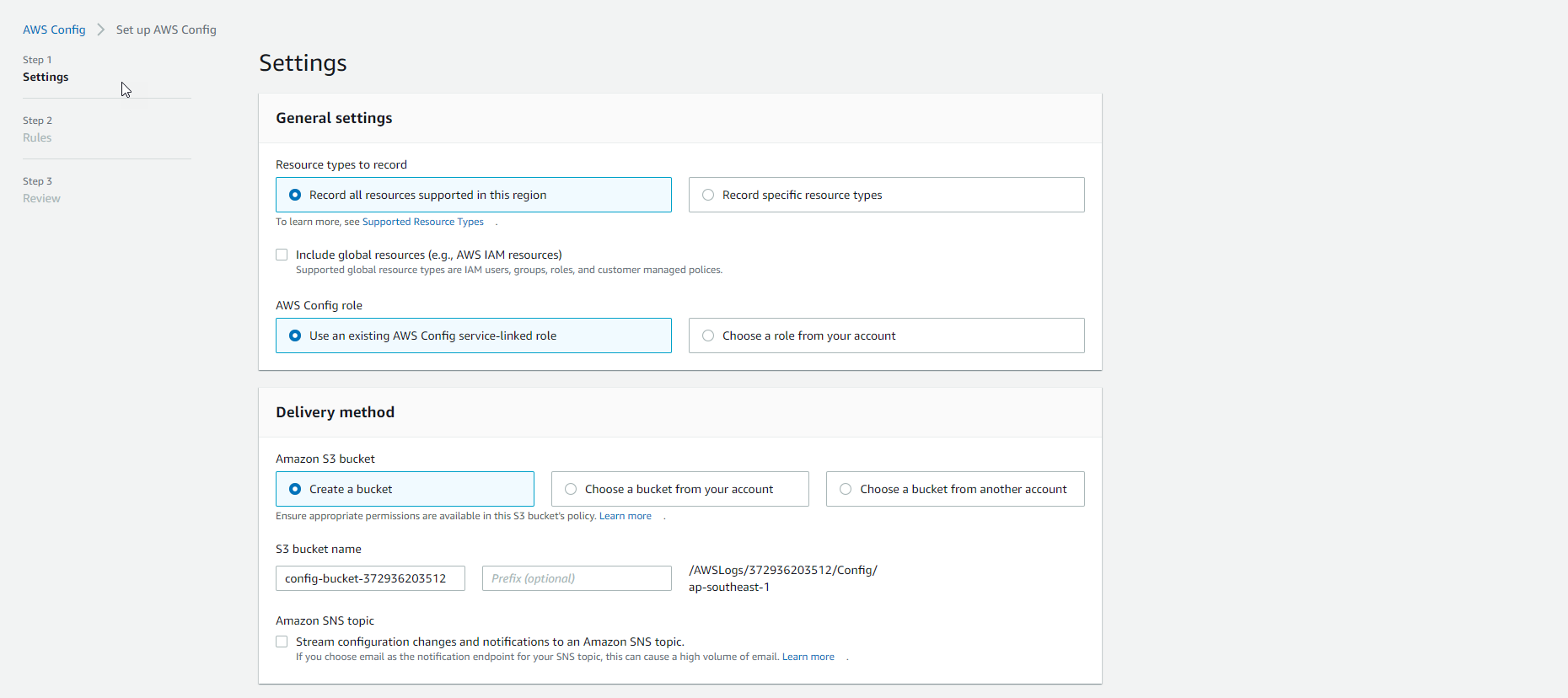

Kích hoạt dịch vụ AWS Config

Các tổ chức, doanh nghiệp nên cấp thiết giải quyết những thách thức đó thông qua việc tự động hoá các tác vụ kiểm soát và theo dõi. Với dịch vụ AWS Config, chúng ta có thể cấu hình một số qui định nhằm tự động hoá quá trình phát hiện các vi phạm tới hệ thống hiện tại.

Việc kích hoạt dịch vụ Config sẽ là tiền đề cho phần tiếp theo của bài thực hành.

Sau đây là một số bước để có thể cấu hình một Managed Rule cơ bản.

- Truy cập vào dịch vụ Config

- Nếu là lần đầu tiên truy cập vào dịch vụ, chúng nhấn nút

Get Started. - Ở phần Settings, giữ nguyên cấu hình mặc định như sau:

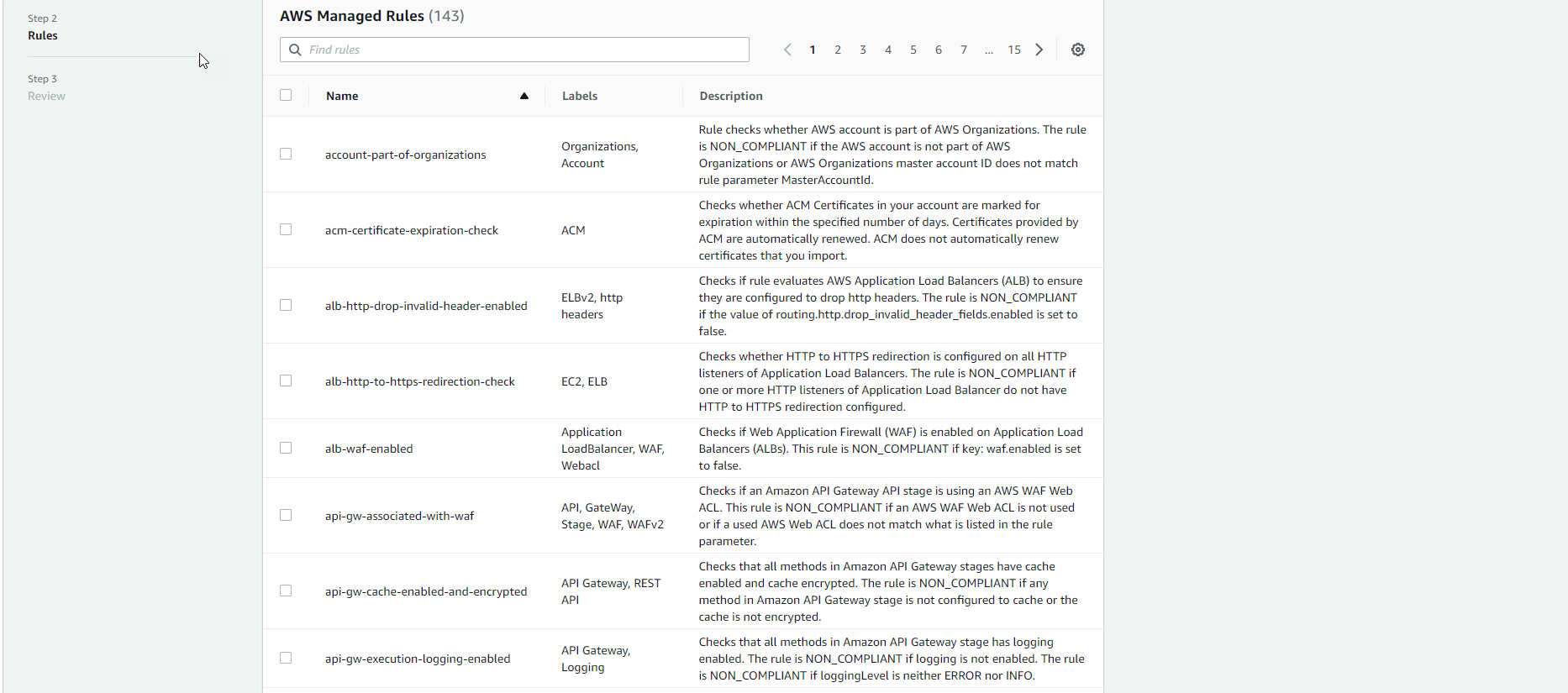

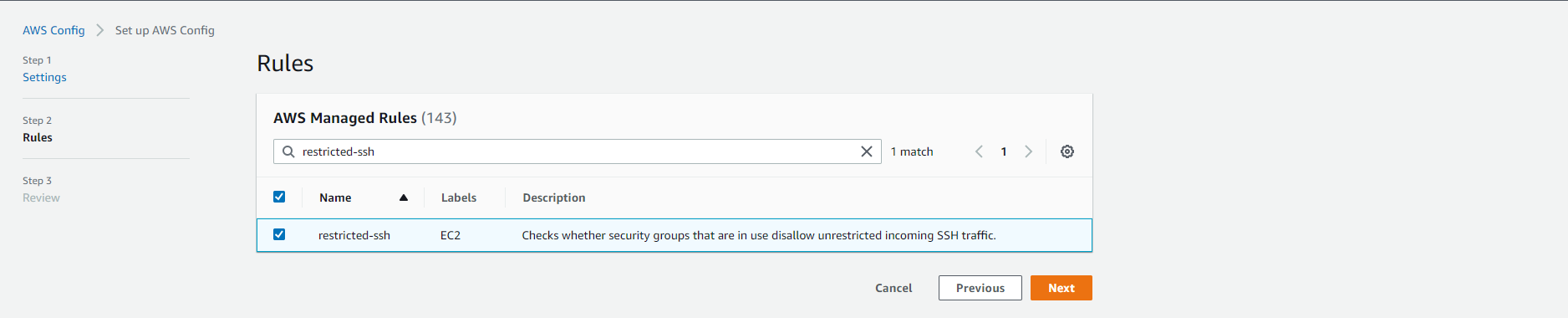

- Ở phần Rules, chúng ta quan sát được một danh sách các Managed Rules.

- Ở ô tìm kiếm, chúng ta nhập

restricted-sshvà chọn qui định tương ứng.

- Tiến hành khởi tạo.